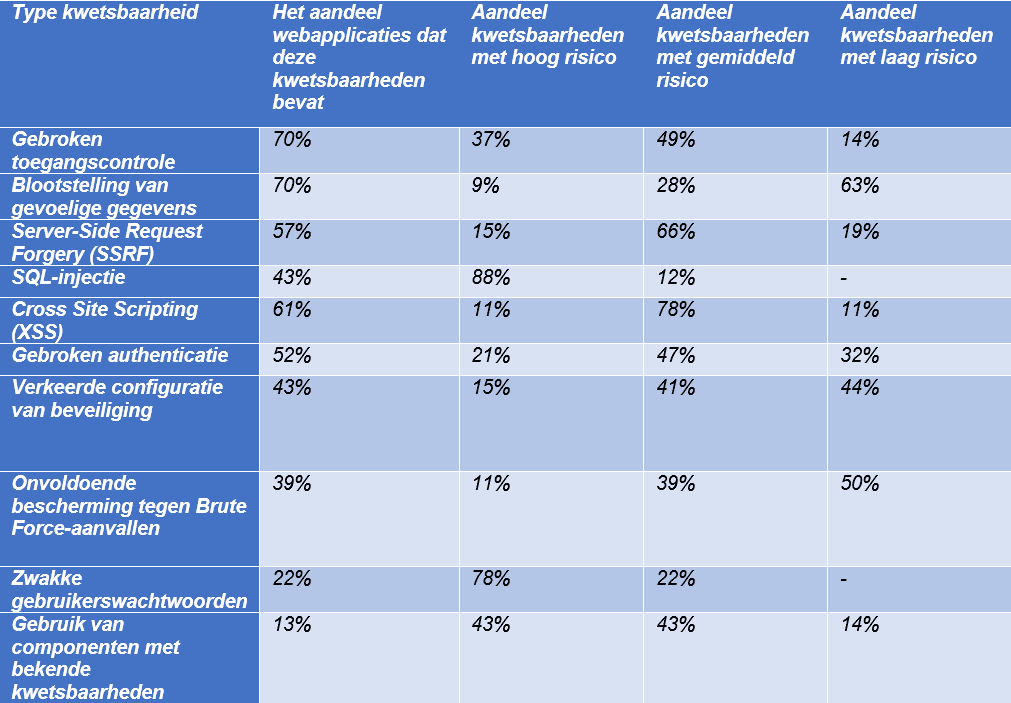

In een recente studie van Kaspersky Security Assessment-experts zijn de gevaarlijkste en meest voorkomende kwetsbaarheden in binnen het bedrijf ontwikkelde webapplicaties geïdentificeerd. Tussen 2021 en 2023 werd in het merendeel van de onderzochte applicaties kwetsbaarheden aangetroffen met betrekking tot toegangscontrole en gegevensbescherming, in totaal enkele tientallen. Het hoogste aantal kwetsbaarheden met een hoog risiconiveau betrof SQL-injecties.

Webapplicaties zoals sociale netwerken, e‑mail en online diensten zijn in feite websites waar gebruikers via een browser contact maken met een webserver. In de nieuwste studie onderzocht Kaspersky kwetsbaarheden in webapplicaties die worden gebruikt door IT‑, overheids‑, verzekerings‑, telecommunicatie‑, cryptocurrency‑, e‑commerce- en gezondheidszorgorganisaties om de meest voorkomende typen aanvallen te identificeren die waarschijnlijk zullen voorkomen bij ondernemingen.

De meest voorkomende soorten kwetsbaarheden hadden te maken met het potentieel voor kwaadwillig gebruik van gebreken in de toegangscontrole en tekortkomingen in de bescherming van gevoelige gegevens. Tussen 2021 en 2023 vertoonde 70 procent van de onderzochte webapplicaties kwetsbaarheden in deze categorieën.

Een kwetsbaarheid in de toegangscontrole kan worden gebruikt wanneer aanvallers proberen het beleid van websites te omzeilen dat gebruikers beperkt tot hun geautoriseerde rechten. Dit kan leiden tot onbevoegde toegang, het wijzigen of verwijderen van gegevens en nog veel meer. Het tweede veelvoorkomende type fout gaat over het blootstellen van gevoelige informatie zoals wachtwoorden, creditcardgegevens, gezondheidsdossiers, persoonlijke gegevens en vertrouwelijke bedrijfsinformatie. Dit benadrukt de noodzaak voor verhoogde veiligheidsmaatregelen.

“De rating is samengesteld door de meest voorkomende kwetsbaarheden in webapplicaties die intern zijn ontwikkeld in verschillende bedrijven en hun risiconiveau te bekijken. Eén kwetsbaarheid stelt aanvallers bijvoorbeeld in staat om authenticatiegegevens van gebruikers te stelen, terwijl een andere kwetsbaarheid kan helpen om kwaadaardige code op de server uit te voeren, elk met verschillende gradaties van gevolgen voor de bedrijfscontinuïteit en veerkracht. Onze ranglijsten weerspiegelen deze overweging, gebaseerd op onze praktische ervaring in het uitvoeren van beveiligingsanalyseprojecten,” legt Oxana Andreeva, een beveiligingsexpert bij het Kaspersky Security Assessment team, uit.

Kaspersky-experts keken ook hoe gevaarlijk de kwetsbaarheden in de bovengenoemde groepen waren. Het grootste deel van de kwetsbaarheden met een hoog risico werd geassocieerd met SQL-injecties. In het bijzonder werd 88 procent van alle geanalyseerde SQL-injectiekwetsbaarheden beschouwd als kwetsbaarheden met een hoog risico.

Een ander aanzienlijk deel van de kwetsbaarheden met een hoog risico werd in verband gebracht met zwakke gebruikerswachtwoorden. Binnen deze categorie werd 78 procent van alle geanalyseerde kwetsbaarheden geclassificeerd als kwetsbaar.

Het is belangrijk om op te merken dat slechts 22 procent van alle webapplicaties die het Kaspersky Security Assessment-team onderzocht zwakke wachtwoorden had. Een mogelijke reden hiervoor is dat de apps in de steekproef van het onderzoek testversies waren in plaats van echte live systemen.

De kwetsbaarheidscategorieën die in het onderzoek worden beschreven, komen overeen met de categorieën en subcategorieën van de OWASP Top Tien classificatie. Het verhelpen van de meest voorkomende kwetsbaarheden in webapplicaties die in het onderzoek worden beschreven, zal bedrijven helpen vertrouwelijke gegevens te beschermen en te voorkomen dat webapplicaties en aanverwante systemen worden gecompromitteerd. Om de beveiliging van webapplicaties te verbeteren en mogelijke aanvallen erop tijdig te detecteren, raadt het Kaspersky Security Assessment-team aan:

- Secure Software Development Lifecycle (SSDLC) te gebruiken;

- Regelmatig de beveiliging van applicaties te beoordelen;

- Logboek- en bewakingsmechanismen te gebruiken om de werking van applicaties te volgen.

Ga voor meer informatie over het onderzoek naar Securelist.

0 reacties