WatchGuard Technologies meldt in het Internet Security Report over Q2 2025 een forse stijging van 40% in geavanceerde, evasieve malware. Het gaat vooral om aanvallen die Transport Layer Security (TLS) misbruiken, dezelfde versleuteling die normaal webverkeer moet beschermen. Cybercriminelen gebruiken TLS nu juist om hun malware te verbergen en detectie te ontwijken.

Het totale aantal malwaredetecties steeg met 15% vergeleken met Q1. De grootste groei kwam van Gateway AntiVirus (+85%) en IntelligentAV (+10%). Inmiddels verloopt 70% van alle malwareaanvallen via versleuteld verkeer, een recordaandeel dat laat zien hoe belangrijk zichtbaarheid in TLS-verkeer is voor effectieve beveiliging.

Opvallende trends

Het rapport van het WatchGuard Threat Lab geeft een overzicht van de opvallendste trends in malware‑, netwerk- en endpointdreigingen in het tweede kwartaal van 2025. De belangrijkste bevindingen uit het Q2 2025 Internet Security Report:

- Evasieve malware +40%, encryptie als dekmantel – Aanvallers gebruiken steeds vaker encryptie om detectie te ontwijken. Het aantal unieke malwarevarianten steeg met 26%, mede door het gebruik van polymorfe en versleutelde packers die signature-based detectie omzeilen.

- Zero-days overheersen – 76% van alle malware is inmiddels zero-day – en bij malware over TLS loopt dat op tot bijna 90%. Dit toont aan dat klassieke detectiemethoden steeds minder effectief zijn.

- Ransomware daalt 47%, maar wordt doelgerichter – Het aantal ransomwarecampagnes neemt af, maar de aanvallen die plaatsvinden zijn geraffineerder en richten zich op organisaties met hoge impact. Extortiegroepen als Akira en Qilin behoren tot de meest actieve.

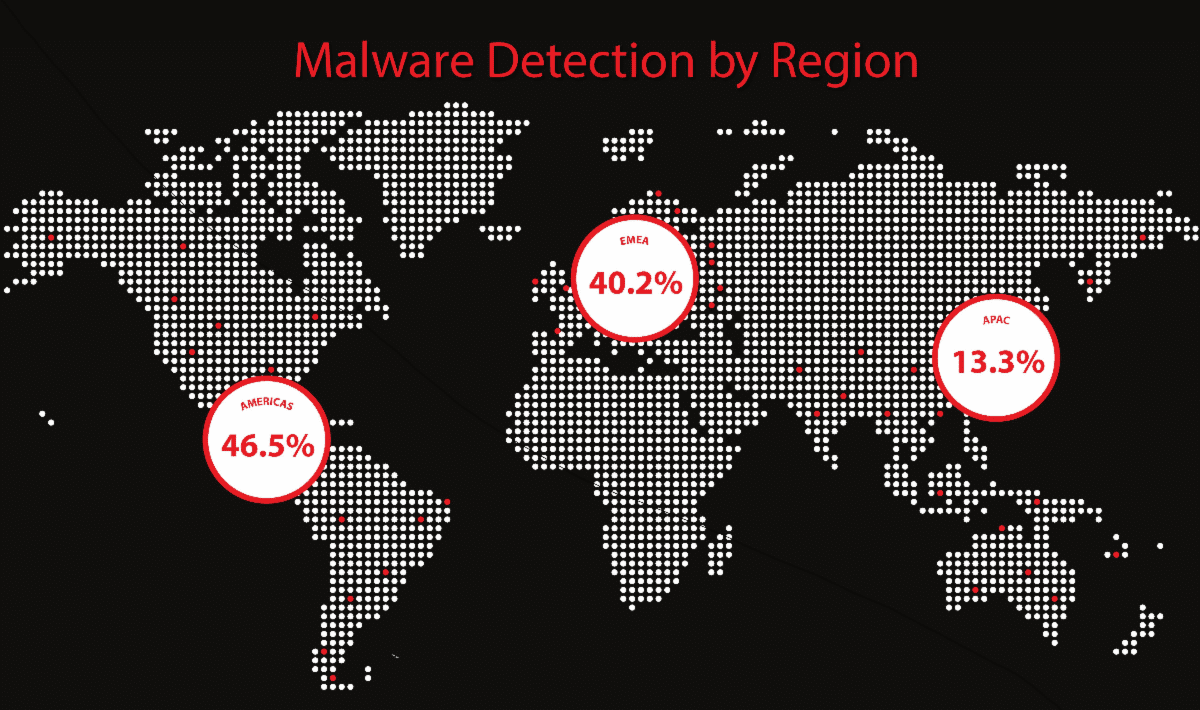

- Droppers domineren netwerkmalware – Zeven van de tien meest gedetecteerde payloads waren droppers, waaronder Trojan.VBA.Agent.BIZ en PonyStealer, die via macro’s in documenten worden geactiveerd. Ook de beruchte Mirai-botnetfamilie maakte een comeback, met name in de APAC-regio.

- USB-malware keert terug – Het Threat Lab ontdekte twee nieuwe USB-gedragen varianten (PUMPBENCH en HIGHREPS) die cryptominers installeren. Beide maken gebruik van XMRig om Monero te delven.

- Netwerkaanvallen stijgen met 8,3% – Het aantal aanvallen op netwerklaag steeg met 8,3% licht, maar de diversiteit nam af: 380 unieke signatures tegenover 412 in het vorige kwartaal. Een opvallende nieuwkomer was WEB-CLIENT JavaScript Obfuscation in Exploit Kits, een voorbeeld van hoe snel nieuwe exploittechnieken ontstaan.

- DNS-dreigingen blijven bestaan – Domeinen gelinkt aan de DarkGate RAT-loader bleven actief. Dat bewijst het belang van DNS-filtering als eerste verdedigingslaag.

Aanvallers verbergen zich in het zicht

“We zien in Q2 een sterke toename van evasieve malware over versleutelde kanalen”, aldus Corey Nachreiner, Chief Security Officer bij WatchGuard. “Aanvallers zetten steeds vaker stealth-tactieken in om detectie te omzeilen. Voor MSP’s en IT-teams met beperkte middelen zijn snelheid, zichtbaarheid en geïntegreerde bescherming essentieel om deze dreigingen effectief te bestrijden.”

Het volledige Internet Security Report Q2 2025 is beschikbaar via de website van WatchGuard.

0 reacties